- Modes d'authentification

- Authentification Windows

- Authentification LDAP

- Authentification LDAP et Passage de jeton dans l'adresse de la page

- Authentification SQL

- Authentification SQL et Passage de jeton dans l'adresse de la page

- Authentification Anonyme

- Authentification CAS

- Authentification ADFS

- Authentification Google

- Authentification AZURE AD

- Cryptage des URL des tableaux de bord

- Paramètres avancés

Modes d’authentification #

Authentification Windows #

L’utilisateur n’a pas besoin de s’authentifier sur le site, il utilise sa session windows.

L’utilisateur Windows = l’utilisateur BiBOARD.

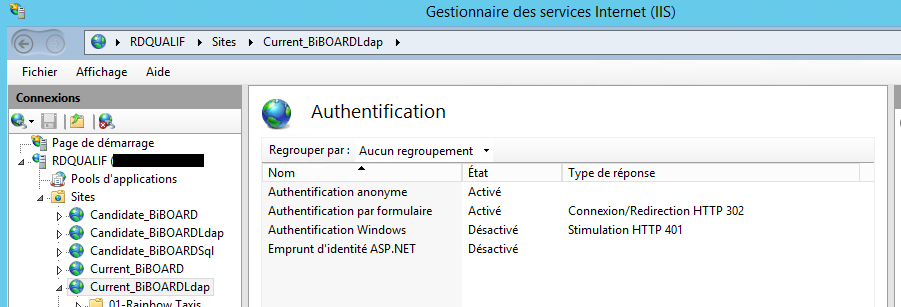

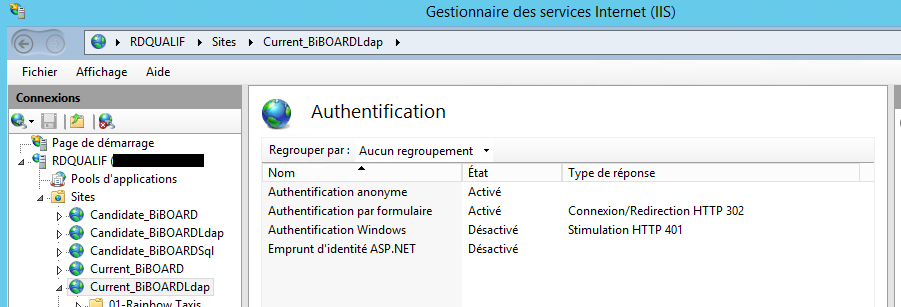

IIS : Authentification Windows

Remarque

Gestion de la mise en cache en cas d’erreur de sessions croisées entre utilisateurs.

Uniquement en cas d’authentification Windows et derrière un proxy :

Il peut arriver dans certain cas que les utilisateurs constatent des anomalies d’accès à leurs tableaux de bord. (Échange de leur nom d’utilisateur avec un autre utilisateur actuellement connecté sur le site Web BiBOARD)

La mise en cache du mode noyau de IIS et la configuration du proxy sont en jeu.

Vous pouvez suivre cette procédure pour désactiver les mises en cache de IIS :

1. Sur le serveur Web BiBOARD : Lancer le gestionnaire des services Internet IIS

2. Sélectionner le site web BiBOARD

3. Double-cliquer sur l’icône Mise en cache de sortie (Catégorie IIS)

4. Cliquer sur Ajouter une action

5. Saisir l’extension .aspx

6. Cocher la case Mise en cache du mode utilisateur

7. Cocher le bouton radio : Empêcher la mise en cache

8. Cocher la case Mise en cache du mode noyau

9. Cocher le bouton radio : Empêcher la mise en cache

10. Cliquer sur Ok

Authentification LDAP #

La page de Login s’affiche systématiquement : l’utilisateur saisit son login et son mot de passe LDAP.

L’utilisateur authentifié = l’utilisateur BiBOARD.

IIS : Authentifications Anonyme et Formulaire activées

Web.config #

<appSettings>

<add key="Authentification" value="LDAP" />

</appSettings>

<authentication mode="Forms">

<forms loginUrl="~/Authentification/Login.aspx" />

</authentication>

<authorization>

<deny users="?" />

</authorization>

... Après System.webServer ...

<location path="studio/StudioServices.asmx">

<system.web>

<authorization>

<allow users="*" />

</authorization>

</system.web>

</location>

LDAP.config #

Le fichier de configuration LDAP est dans le dossier Authentification du serveur Web.

<BBLDAPConfiguration>

<Domain>NOMDUDOMAINEAD</Domain>

<Server>192.168.1.1</Server> <Port>636</Port>

<Path>DC=DOMAINE,DC=LOCAL</Path>

<ConnectionLogin>{0}</ConnectionLogin>

<ConnectionPassword>{0}</ConnectionPassword>

<QueryForUser>uid={0}</QueryForUser>

<BiBOARDUser>{0}\{1}</BiBOARDUser>

<SecureSocketLayer>true</SecureSocketLayer>

<ProtocolVersion>3</ProtocolVersion>

<AuthenticationType>Basic</AuthenticationType>

<CertificateID>11839C41</CertificateID>

</BBLDAPConfiguration>

Tableau de description des attributs #

| Domain | Nom du domaine LDAP (nom du serveur Active Directory) |

| Server | Nom du serveur ou Adresse IP |

| Port | Port (LDAP utilise par défaut le port 389 et 636 en mode LDAPS) |

| Path | Path pour le distinguished name lors de la création de la requête de recherche (le {0} est remplacé par le login entré par l’utilisateur.) |

| ConnectionLogin | Login pour la connexion au serveur LDAP. Par défaut {0} prend le login saisi par l’utilisateur. Vous pouvez saisir un login spécifique à la place. |

| ConnectionPassword | Mot de passe lié au login pour la connexion au serveur LDAP. Par défaut {0} prend le mot de passe saisi par l’utilisateur pour la connexion au serveur LDAP. Vous pouvez mettre un mot de passe en dur mais attention, le mot de passe saisi par l’utilisateur sera inutilisé ! |

| QueryForUser | Permet de modifier le filtre de recherche du login. Par défaut SAMAccountName = {0} pour un serveur Microsoft AD. Le {0} est remplacé par le login entré par l’utilisateur |

| SecureSocketLayer | A activer si le serveur est paramétré en mode LDPAS. |

| ProtocolVersion | Version du protocole LDAP du serveur (3 pour ActiverDirectory et OpenLDAP) |

| AuthenticationType | Valeurs possibles : voir tableau ci-dessous |

| CertificateID | Numéro du certificat lors d’une utilisation en mode LDAPS (Ce numéro s’affichera automatiquement lorsque votre serveur LDAP requiert un certificat) |

| BiBOARDUser | Utilisateur dans la base BiBOARD par défaut {0}\{1} prend le domain\Login saisis par l’utilisateur. Vous pouvez spécifier un compte BiBOARD fixe (saisir le login tel qu’il est enregistré dans la base user_bb colonne user_login). Dans le cas d’un compte fixe, le bandeau BiBOARD affichera le login de l’utilisateur LDAP. |

Tableau de description des valeurs des attributs #

| Authentication | Description |

| Anonymous | Indicates that the connection should be made without passing credentials. The value is equal to 0. |

| Basic | Indicates that basic authentication should be used on the connection.The value is equal to 1. |

| Digest | Indicates that the Digest Access Authentication should be used on the connection. The value is equal to 4. |

| Dpa | Indicates that Distributed Password Authentication (DPA) should be used on the connection. The value is equal to 6. |

| External | Indicates an external method will be used to authenticate the connection. The value is equal to 8. |

| Kerberos | Indicates that Kerberos authentication should be used on the connection. The value is equal to 9. |

| Msn | Indicates that it is authenticated by « Microsoft Network Authentication Service ». The value is equal to 7. |

| Negotiate | Indicates that Microsoft Negotiate authentication should be used on the connection. The value is equal to 2. |

| Ntlm | Indicates that Windows NT Challenge/Response (NTLM) authentication should be used on the connection. The value is equal to 3. |

| Sicily | Indicates a negotiation mechanism (Sicily) will be used to choose MSN, DPA or NTLM. This should be used for LDAPv2 servers only. The value is equal to 5. |

Authentification LDAP et Passage de jeton dans l’adresse de la page #

BiBOARD affiche la page de Login que si le jeton n’est pas reconnu.

Exemple de passage de jeton : (Avant le cryptage de l’URL)

http://localhost/bbwebdev/tableaux.aspx?vId=13&UserID=jvaljean&UserPwd=123456

On passe l’adresse du TDB avec UserID et UserPWD qui doivent correspondre à login reconnu par le serveur LDAP paramétré.

<add key="Authentification" value="LDAPQUERY" />Le reste du paramétrage est identique au mode LDAP simple (voir point 2).

Authentification SQL #

La page de Login s’affiche systématiquement : l’utilisateur saisit son login et son mot de passe (qui sont définit dans une table paramétrable).

L’utilisateur authentifié peut être n’importe quel utilisateur BiBOARD.

IIS : Authentifications Anonyme et Formulaire activées

Web.config #

<connectionStrings>

<add name="BiBoardAuthentification" connectionString="DataSource=SERVERSQL;database=BASE;User Id=sa;Password=XXXXX;Persist Security Info=False;" providerName="System.Data.SqlClient"/>

</connectionStrings>

<appSettings>

<add key="Authentification" value="SQL" />

</appSettings>

<authentication mode="Forms">

<forms loginUrl="~/Authentication/Login.aspx" defaultUrl="board.aspx" />

</authentication>

<authorization>

<deny users="?"/>

</authorization>

Il nous reste à modifier le fichier SQL.config.

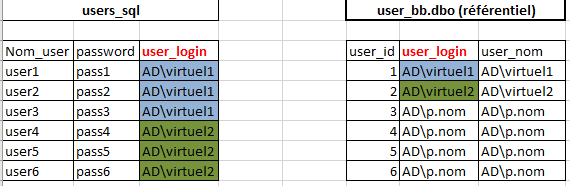

Il faut configurer correctement la requête dans la balise SQLUserSelection pour qu’elle retourne un user_login existant dans la table « user_bb » dans la base de données BiBOARD.

Soient les tables « users » dans la base de données « BASE » et user_bb (le référentiel) peuplées de la manière suivante :

SQL.config #

<?xml version="1.0" encoding="utf-8" ?>

<BBSQLConfiguration xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema">

<SQLUserSelection>Select user_login from [BASE].[dbo].[users_sql] where Nom_user={0} and password={1}</SQLUserSelection>

</BBSQLConfiguration>

Remarque:

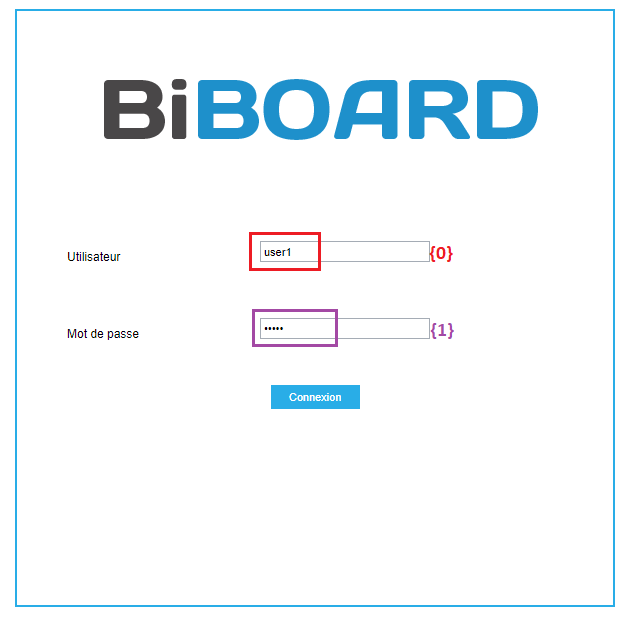

{0} : correspond à l’utilisateur qui sera saisi dans la fenêtre d’authentification BiBOARD.

{1} : correspond au mot de passe qui sera saisi dans la fenêtre d’authentification BiBOARD.

Dans ce cas, quand on accède à BiBOARD la fenêtre ci-dessous apparaîtra. Il suffit de taper le nom de l’utilisateur et le mot de passe comme il est défini dans la table « [BASE].[users_sql] ».

Remarque: le nom de la colonne « Nom_user » de la table sql ne doit pas être nommé « user »

Authentification SQL et Passage de jeton dans l’adresse de la page #

La page de Login ne s’affiche que si le jeton n’est pas reconnu par BiBOARD.

Exemple de passage de jeton :

http://localhost/bbwebdev/tableaux.aspx?vId=13&UserID=jvaljean&UserPwd=123456

On passe l’adresse du TDB avec UserID et UserPWD qui doivent correspondre à un enregistrement dans la Table SQL paramétrée dans la clé SQLUserSelection.

On obtient alors le LoginName de l’utilisateur BiBOARD.

IIS : Authentification Anonymes

Web.config #

<add key="Authentification" value="SQLQUERY" />Le reste du paramétrage est identique au mode SQL simple (voir point 4).

Authentification Anonyme #

Pas d’authentification : n’importe quel utilisateur peut voir le site en utilisant l’utilisateur BiBOARD paramétré.

Un seul utilisateur au Sens BiBOARD.

IIS : Authentification Anonymes et Formulaire activées

Web.config #

<appSettings>

<add key="Authentification" value="ANONYMES" />

</appSettings>

<authentication mode="Forms">

<forms loginUrl="~/Authentication/Login.aspx" defaultUrl="board.aspx" />

</authentication>

<authorization>

<deny users="?"/>

</authorization>

Anonymes.config #

<?xml version="1.0" encoding="utf-8" ?>

<BBANONYMESConfiguration xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema">

<AnonymousUser>DOMAIN\username</AnonymousUser>

</BBANONYMESConfiguration>

Authentification CAS #

On se redirige vers la page login du serveur CAS qui nous fourni un ticket permettant d’accéder au site.

Le nom d’utilisateur et le mot de passe doivent être définis sur le serveur CAS.

IIS : Authentifications Anonyme et Formulaire activées

Note : ce mode d’authentification est valide UNIQUEMENT pour le portail web (donc pas pour le studio ni l’administration).

Web.config #

<appSettings>

<add key="Authentification" value="CAS"/>

</appSettings>

<authentication mode="Forms">

<forms loginUrl="~/Authentication/Login.aspx" defaultUrl="board.aspx" requireSSL="false" slidingExpiration="true" cookieless="UseCookies" timeout="20" /></authentication>

CAS.config #

<BBCASConfiguration xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema">

<Server>https://'''NomDeServerCAS'''/cas/</Server>

</BBCASConfiguration>

Authentification ADFS #

On se redirige vers le page login du serveur STS qui nous fourni un ticket nous permettant d’accéder au site, le nom d’utilisateur et le mot de passe doivent être définis sur le serveur STS et le nom d’utilisateur doit exister dans la table user_bb de la base de données BiBOARD.

IIS : pas d’authentification, tous les modes d’authentification sont désactivés.

Note : ce mode d’authentification est valide UNIQUEMENT pour le portail web (donc pas pour le studio ni l’administration).

Web.config #

<appSettings>

<add key="Authentification" value="ADFS"/>

</appSettings>

Ajoutez la section microsoft.identityModel dans la configSections de la configuration, comme suivant :

<section name="microsoft.identityModel" type="Microsoft.IdentityModel.Configuration.MicrosoftIdentityModelSection, Microsoft.IdentityModel, Version=3.5.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35" />

Il faut ajouter le lien vers les configurations qui correspondent au serveur :

<microsoft.identityModel configSource="Authentication\ADFS.config" />Ajoutez les trois modules suivantes dans system.webserver :

<add name="WSFederationAuthenticationModule" type="Microsoft.IdentityModel.Web.WSFederationAuthenticationModule, Microsoft.IdentityModel, Version=3.5.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35" /><add name="SessionAuthenticationModule" type="Microsoft.IdentityModel.Web.SessionAuthenticationModule, Microsoft.IdentityModel, Version=3.5.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35" /><add name="ClaimsAuthorizationModule" type="Microsoft.IdentityModel.Web.ClaimsAuthorizationModule, Microsoft.IdentityModel, Version=3.5.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35" />Mettez l’attribut « validate request » à false :

<pages validateRequest="false" controlRenderingCompatibilityVersion="3.5" clientIDMode="AutoID" />Dans mettez l’attribut « requestValidationMode » à 2.0 dans httpRuntime :

<httpRuntime requestValidationMode="2.0" enableVersionHeader="false" />Remarque: Vous trouverez un exemple d’un fichier web.config qui est défini avec les configurations pour le mode d’authentification ADFS dans le répertoire BiBOARD_WebServer\web\Authentication\Templates qui est nommé web.config.ADFS. Vous pouvez remplacer son contenu dans le fichier web.config.

ADFS.config #

<microsoft.identityModel>

<service>

<audienceUris>

<add value="http://ApplicationName/" />

</audienceUris>

<federatedAuthentication>

<wsFederation passiveRedirectEnabled="true" issuer="https://ServerSTS/" realm="http://ApplicationName/" requireHttps="false" />

<cookieHandler requireSsl="false" />

</federatedAuthentication>

<issuerNameRegistry type="Microsoft.IdentityModel.Tokens.ConfigurationBasedIssuerNameRegistry, Microsoft.IdentityModel, Version=3.5.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35">

<trustedIssuers>

<add thumbprint="ThumpPrint of the License" name="NameService" />

</trustedIssuers>

</issuerNameRegistry>

<certificateValidation certificateValidationMode="None" />

</service>

</microsoft.identityModel>

Remarque:

Dans le pool d’application :

- paramètres avancés, l’attribut « charger le profil d’utilisateur » doit être à « true ».

- le mode de pipeline du pool d’application doit être « intégré »

Dans les fonctionnalités Windows : ajouter Windows-Identity-Foundation (ou en Powershell : Install–WindowsFeature Windows–Identity–Foundation)

Authentification Google #

Notes :

- à partir de la version 17.2.10

- ce mode d’authentification est valide UNIQUEMENT pour le portail web (donc pas pour le studio ni l’administration).

On se redirige vers la page login du serveur Google qui nous fourni un ticket permettant d’accéder au site.

Un certificat doit être créé dans le serveur Google. Un ‘ClientID’ et un ‘ClientSecret’ sont reliés avec ce certificat.

IIS : Authentifications Anonyme et Formulaire activées

Web.config #

<appSettings>

<add key="Authentification" value="google"/>

</appSettings>

<authentication mode="Forms">

<forms loginUrl="~/Authentication/Login.aspx" defaultUrl="board.aspx" requireSSL="false" slidingExpiration="true" timeout="20" /></authentication>

Google.config #

<BBGOOGLEConfiguration xmlns:xsi=" http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema">

<RedirectUrl>Proxy Server URI</RedirectUrl>

<ClientId>Client ID</ClientId>

<ClientSecret>Client Secret</ClientSecret>

<LoginId>email/name/family_name/given_name</LoginId>

<AuthQueryUrl>https://accounts.google.com/o/oauth2/auth?response_type=code&amp;redirect_uri={0}&amp;scope={1}&amp;client_id={2}</AuthQueryUrl>

<AuthScopeUrl>https://www.googleapis.com/auth/userinfo.email%20https://www.googleapis.com/auth/userinfo.profile</AuthScopeUrl>

<AuthTokenUrl>https://accounts.google.com/o/oauth2/token</AuthTokenUrl>

<AuthTokenUrlContent>code={0}&amp;client_id={1}&amp;client_secret={2}&amp;redirect_uri={3}&amp;grant_type=authorization_code</AuthTokenUrlContent>

<AuthUserUrl>https://www.googleapis.com/oauth2/v2/userinfo?access_token={0}</AuthUserUrl>

<AuthLogoutUrl>https://accounts.google.com/o/oauth2/revoke?token={0}</AuthLogoutUrl>

</BBGOOGLEConfiguration>

Authentification AZURE AD #

Notes :

- Ce mode d’authentification est disponible depuis la version 17.2.26

- ce mode d’authentification est valide UNIQUEMENT pour le portail web (donc pas pour le studio ni l’administration).

On se redirige vers la page login du serveur Microsoft AZURE qui nous fourni un ticket permettant d’accéder au site.

Une application doit être crée sur le portail Azure Active Directory dans la console de gestion « App registrations ».

Un ‘ClientID’ et un ‘TenantID’ sont reliés à cette application. Vous devrez aussi ajouter un « Client Secret » dans la rubrique « Certificates & secrets ».

Pour paramétrer les adresses autorisées ainsi que l’URL principal de logout, vous devez utilisez la console de gestion de votre application sur Azure AD Admin center.

Cela se trouve dans la rubrique « Authentication ».

IIS : Authentifications Anonyme et Formulaire activées

AzureAD.config #

<?xml version="1.0" encoding="utf-8" ?>

<!--Auth with Code and User Info (best security) Need User Login and Consent

On your AZure AD AD Admin center -> Azure Active Directory -> Apps registrations ->

New registration (choose Web) and enter a redirect URI like this : https://BiBOARDServer/Authentication/Login.aspx

Modify your application :

Authentication : uncheck Implicit grant for Access Tokens and Id Tokens

Certificates & secrets : Add a Client secret and add it to <ClientSecret></ClientSecret>

-->

<BBAZURADConfiguration xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema">

<!--Your Tenant ID-->

<TenantId></TenantId>

<!--Your Client ID (Application Id)-->

<ClientId></ClientId>

<!--Your Application Client Secret-->

<ClientSecret></ClientSecret>

<!--Choose what will be your BiBOARD User from user_bb table (constante BIBOARDUSERNAME) from : email/name/family_name/given_name-->

<LoginId></LoginId>

<!--Choose what will be your External User Login Name (constante BIBOARDUSERLOGIN) from : email/name/family_name/given_name-->

<NameId></NameId>

<!--If you are behind a proxy, enter the public adress of your BiBOARD Server-->

<URLRedirection></URLRedirection>

<!--URL of Microsoft AZURE AD login API-->

<URLConnexion>https://login.microsoftonline.com/{0}/oauth2/v2.0/authorize</URLConnexion>

<!--Parameters of Microsoft AZURE AD login API-->

<ParamConnexion>?client_id={0}&redirect_uri={1}&nonce={2}&state={3}&response_type=code&response_mode=form_post&scope=openid+profile+email&prompt=consent</ParamConnexion>

<!--Timeout (minutes) beetween BiBOARD redirection and Microsoft Azure AD return valid Token from user login -->

<TimeoutConnexion>1</TimeoutConnexion>

<!--URL of Microsoft AZURE AD Token API-->

<URLTokenRequest>https://login.microsoftonline.com/{0}/oauth2/v2.0/token</URLTokenRequest>

<!--Parameters of Microsoft AZURE AD Token API-->

<ParamTokenRequest>client_id={0}&code={1}&redirect_uri={2}&client_secret={3}&scope=openid&grant_type=authorization_code</ParamTokenRequest>

<!--URL of Microsoft AZURE AD User information API-->

<URLUserInformation>https://graph.microsoft.com/oidc/userinfo</URLUserInformation>

<!--URL of Microsoft AZURE AD logout API-->

<URLDeConnexion>https://login.microsoftonline.com/common/oauth2/v2.0/logout?post_logout_redirect_uri={0}</URLDeConnexion>

<!--Message Erreur Requête de connexion -->

<ErrorMessageAuthentication>La requête de connexion n'a pu être identifiée (Erreur : {0})</ErrorMessageAuthentication>

<!--Message Erreur Délai d'authentification -->

<ErrorMessageTimeoutLogin>Le délai maximum de connexion ({0} minutes) est dépassé</ErrorMessageTimeoutLogin>

</BBAZURADConfiguration>

Web.config #

<appSettings>

<add key="Authentification" value="AZUREAD"/>

</appSettings>

<authentication mode="Forms">

<forms loginUrl="~/Authentication/Login.aspx" defaultUrl="board.aspx" requireSSL="false" slidingExpiration="true" timeout="20" />

</authentication>

Cryptage des URL des tableaux de bord #

Introduction #

Par défaut, BiBOARD sécurise l’accès aux tableaux en fonction de la publication et de l’utilisateur connecté. Le cryptage des URL dans le portail BiBOARD vous permet de sécuriser d’avantage les paramètres que vous souhaitez passer aux tableaux de bord.

Le mécanisme de cryptage des URL permet de transformer à la volée tous les liens dans le portail Web BiBOARD.

Remarque :

Il est possible sans impacts sur vos développements de passer d’un mode de cryptage à l’autre car vos données ne seront pas modifiées en base.

Voici la liste exhaustive des liens pris en charge par le mécanisme de cryptage :

- Le menu haut du portail

- Les tuiles de la page d'accueil

- Les liens hypertextes créés dans les assistants de paramétrage des composants

- Les liens créés dans l'assistant des champs calculés des hubs

- Le composant Addin Menu

Seuls les liens créés directement dans vos requêtes SQL seront ignorés. Si vous en avez, soit vous les transférez dans vos Hubs soit vous convertissez les URL de votre SQL à l’aide du webservice EncryptURL.

Configuration #

Il y a trois configurations pour le cryptage:

URLEncryption #

On peut ajouter une clé dans le fichier web.config pour encrypter les URL.

<add key="URLEncryption" value="0" />il y a trois valeurs possibles:

- 0 : Les paramètres sont visibles dans l’URL

ex: imaginons que l’on a un tableau de bord qui est nommé tuile, on peut taper l’URL suivante :

et on voit directement notre tableau de bord.

- 1 : Les paramètres cryptés ou non cryptés dans l’URL sont acceptés.

ex: si on accède au tableau de bord « tuile » précèdent ou on tape l’URL précèdent directement (sans cryptage) le paramètre vName sera crypté :

et on accède à la page.

- 2 : Les paramètres uniquement cryptés sont acceptés (les paramètres qui ne sont pas cryptés sont ignorés).

ex: si on accède au tableau de bord « tuile » précèdent, le paramètre vName sera crypté. Si on tape l’URL directement sans que le paramètre vName soit crypté, on revient vers l’accueil parce que le paramètre est ignoré.

URLEncryptionKey #

Le cryptage des URL se passe avec la valeur de la clé « URLEncryptionKey"

<add key="URLEncryptionKey" value="" />Il y a une clé de cryptage par défaut, il est préférable que le client définisse sa propre valeur.

ex: <add key="URLEncryptionKey" value="HOMYBBç^2871¨%ù2%745" />

URLEncryptionErrorPage #

On peut définir une page HTML d’info lors d’erreur d’adresse cryptée en définissant cette page dans la valeur de la clé « URLEncryptionErrorPage"

<add key="URLEncryptionErrorPage" value="" />ex: <add key="URLEncryptionErrorPage" value="pageErreur.html" />

API de cryptage #

Le webservice « EncryptURL » est disponible pour crypter une URL BiBOARD avec ses paramètres.

Il attend un seul paramètre : l’URL complète ou partielle à crypter.

Vous pouvez le tester directement en ligne sur votre serveur en personnalisant l’adresse de votre serveur Exemple avec adresse complète :

Retourne :

http://BiBOARDServeur.fr/board.aspx?value=P0KYmFTKHOk=

Exemple avec adresse partielle :

http://ServeurBiBOARD/resources/BiBOARDServices.asmx/EncryptURL?URL=?vid=159&PARAM=22&CLIENT=69

Retourne :

?value=P0KYmFTKHOk=

Paramètres avancés #

Déplacement des fichiers #

Le fichier qui correspond au mode d’authentification choisi (mode-d’authentification.config) doit être déplacé du répertoire BiBOARD_WebServer\web\Authentication\Templates vers le répertoire BiBOARD_WebServer\web\Authentication

Emprunt d’identité ASP.NET activé #

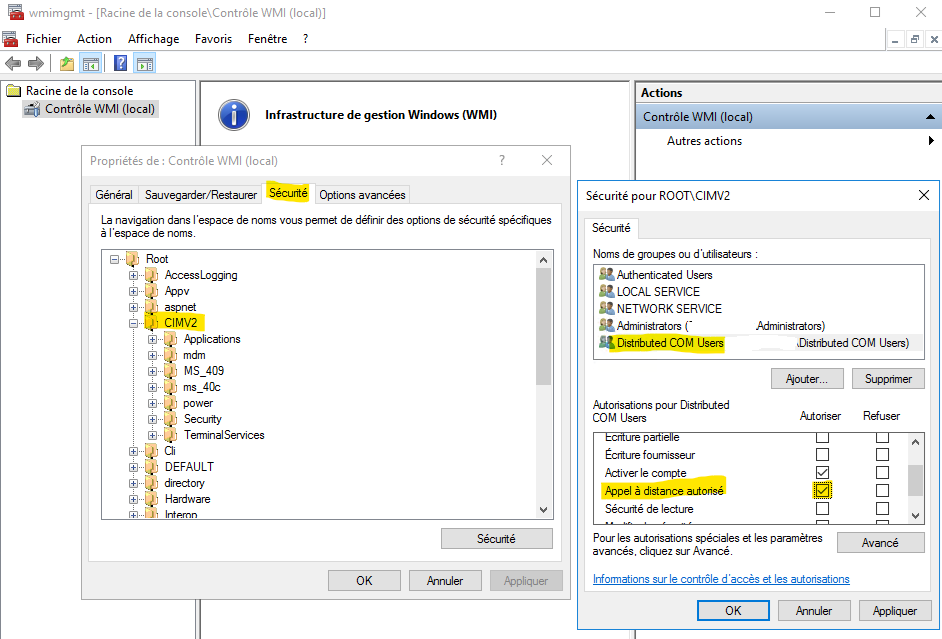

Lorsque l‘emprunt d’identité ASP.NET est activé dans l’authentification du site Web BiBOARD, alors le 1er accès doit se faire avec un compte administrateur local du serveur. Si l’utilisateur web qui accède au portail Web n’a pas assez de droits alors l’erreur « la licence a expiré le 01/01/0001 23:59:59 » va apparaitre (erreur dans le log : Activation Service Error : System.Management.ManagementException: Access denied)

=> Il faut donc ajouter des droits à tous les utilisateurs (ou les groupes) qui vont accéder au site web BiBOARD :

1. Add the user(s) in question to the Performance Monitor Users group

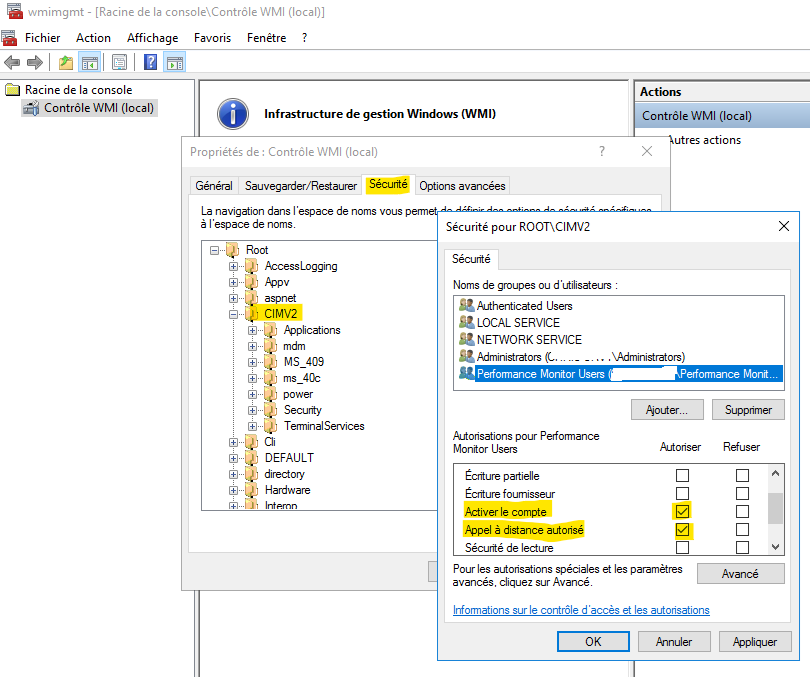

2. Under Services and Applications, bring up the properties dialog of WMI Control (or run wmimgmt.msc). In the Security tab, highlight Root/CIMV2, click Security; add Performance Monitor Users and enable the options : Enable Account and Remote Enable

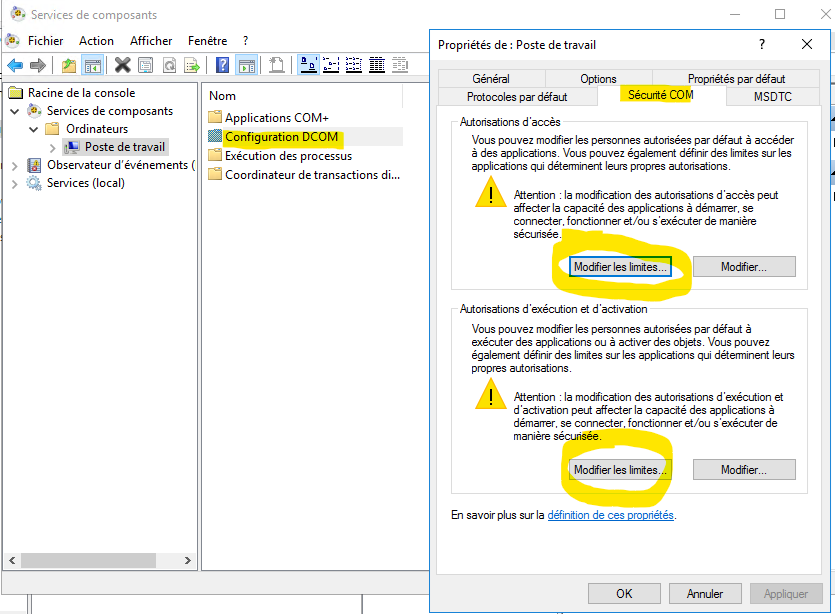

3. Run dcomcnfg. At Component Services > Computers > My Computer, in the COM security tab of the Properties dialog click « Edit Limits » for both Access Permissions and Launch and Activation Permissions. Add Performance Monitor Users and allow remote access, remote launch, and remote activation.

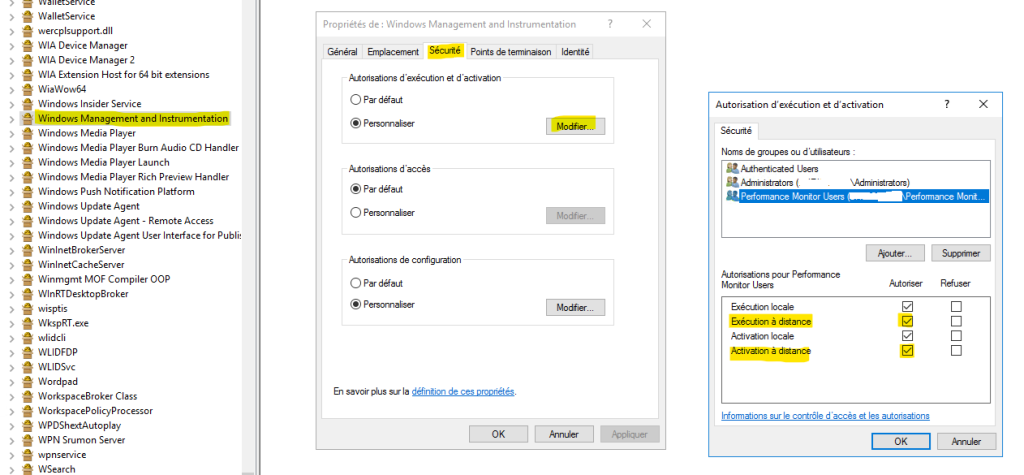

4. Select Windows Management Instrumentation under Component Services > Computers > My Computer > DCOM Config and give Remote Launch and Remote Activation privileges to Performance Monitor Users Group.

Note : As an alternatively to step 3 and 4, one can assign the user to the group Distributed COM Users

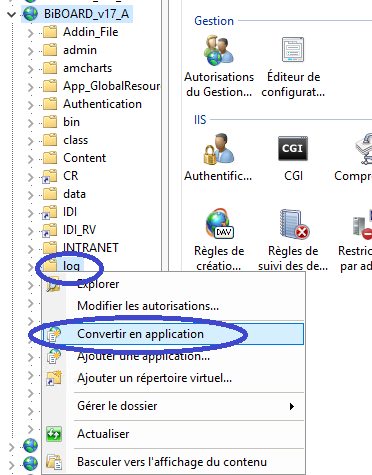

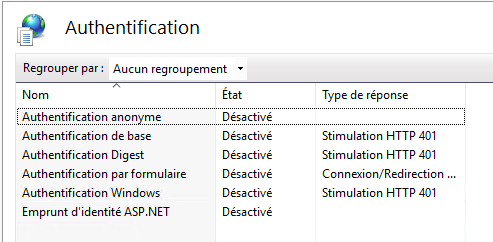

Sécurisation des répertoires et fichiers #

Solution de sécurisation des accès aux répertoires « .\web\log\ » et « .\web\temp\ » #

1. Convertir les dossiers « log » et « temp » en application

2. Désactiver tous les modes d’authentification dans l’authentification de ces nouvelles applications

Paramétrage du serveur web (web.config) #

Pour plus de paramètres regardez ici